みなさん、こんにちは。

富士通ラーニングメディアの竹内です。

私はこの4月まで、関西で営業として4年間お客様と様々なお話をさせていただきました。今でも営業の感覚が抜けず、「あのお客様に○○を...」とか思ってしまいますが、現在は、関西の同僚にお客様を託して、セキュリティコースの開発をしている日々です。

セキュリティ系コースの開発のためにさまざまな方とお話をして感じるのは、この分野についての温度差です。最近何かと話題のセキュリティ分野ですが、官庁系や金融系、またはそこに近い方々と、そこから離れたところにおられる方々のセキュリティ(リスク)への温度差がかなりあると感じています。

今回はセキュリティ分野の担当者の視点でこの温度差についてご紹介します。

まず、官庁系・金融系及びセキュリティを生業にしている方からは、セキュリティ技術者育成に非常に強い要望をいただいております。特にサイバー攻撃を知ったうえで対応したいとの要望が一番多く、その次に全社員の意識を向上させるための全体教育についてのお問い合わせが非常に多くなっています。

後者は定期的な要望として今までからありますが、最近では「サイバー攻撃系と同時に...」との要望が多くなっています。

しかし、ここから離れた世間一般では一気に意識が変わる感じで、「セキュリティ技術者の育成は必要だと思うけどこれからかな?」という反応が多くなります。

この温度差は、国の方針に近いかどうかと取り扱っている情報の機密度が高いかどうかによって変わると思います。

内閣官房では2005年に情報セキュリティセンター(NISC)を設置し、政府機関や重要インフラ事業者の情報セキュリティ水準の向上、サイバー攻撃への対処能力の強化等を推進してきました。以来8年が経過しており、昨年6月には「サイバーセキュリティ戦略」を策定しています。それによると、サイバー空間が急速に拡大・浸透し、サイバー空間を取り巻くリスクの甚大化、深刻化しているため、これまでとは違った次元での対策が必要と認識しているとのことです。

「サイバーセキュリティ戦略」には、様々な事例も記載されているので、興味のある方はぜひ、目を通していただければと思います。

また、金融業界はもともとセキュリティ意識の高い業界であることと、金融庁の指導やタブレット導入案件が増えていることもありセキュリティに対する意識が強いのだと思います。このような背景もあり、官庁系・金融系でのセキュリティ商談が活発化しています。

セキュリティ分野のコース担当としては、少しずつ一般企業に浸透するだろう...とのんびり考えていましたが、そうは言ってられない現状があります。

スマートフォンの普及などで私たちを取り巻く環境は刻々と変わっています。ネットは我々の生活に無くてはならないものになり、パソコンやスマートフォン以外もネットにつながり始めています。今まではパソコンや企業のネットワークを意識したセキュリティ対策で十分でしたが、家電や自動車に対するサイバー攻撃も考慮したうえで開発をしなければならない世の中になってきた...とすると、今までの「セキュリティ技術者育成」ではなく「セキュリティは知っていて当たり前の技術者育成」が当然の世の中になると言えます。(サイバーセキュリティ戦略では、潜在的には約8万人のセキュリティ人材が不足しているとされています)

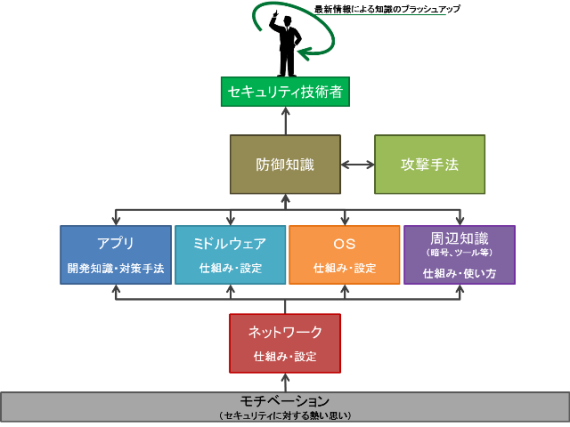

そこで問題になるのが、セキュリティに求められる技術知識の幅広さになります。

例えば、あなたが富士通ラーニングメディアを攻撃したいと考えた場合、どのようにしてオンラインで攻撃をしますか?

これを真面目に考えると、やらなければならないことが沢山あることが分かります。まず、攻撃対象を調べなければなりません。どうやってオンラインで当社を調べるか?

Webページで会社組織等を調べたら、つぎはシステムを調べることになります。当社のサーバはどこにあり誰が管理しているのか?これが分かったとして、その次には当社のサイトの構成やサーバの構成等が待っていますし、そこから先にはどのようなシステムが稼働して何を保持しているのかなど調べなければならないものが多数出てきます。

もちろん、攻撃者として防御側に悟られないような方法も考えなければなりません。

こう考えると、攻撃する側は目的を達成するために、防御側以上に勉強をして攻撃を仕掛けてくると考えることができます。

このような攻撃者に対抗するときに「私はインフラの技術者なのでアプリは知りません。ましてやセキュリティなんて...」と言っていては対抗できません。

かと言って、インフラもアプリも分かる技術者をどうやって育てるのかと言う問題もあります。

当社のコースで考えると、インフラからアプリまで一通りのものを並べるとそれだけで軽く13コース、時間にして約230時間を超えるラインナップとなります。しかも、これは基礎知識を得るためだけとなります。営業時代の自分に戻るとお客様に薦めるには現実離れしすぎていて「どうすんだ?」と悩みます。恐らくこれは現場の方々や経営者も同じだと思いますので、一般企業の「必要だと思うけどこれからかな?」という反応につながるのでしょう。

セキュリティ知識獲得への道

セキュリティ技術者の育成は急務だ!と言う反面、要求される技術が多すぎてなかなか人材確保が難しい。これが現状です。

この課題に対応する答えはいろいろあると思いますが、各々を取り巻くセキュリティの状況について考えていただければと思います。

え?担当者としてそれだけで終わりかって??

いやいや、本当に幅が広すぎて難しいんですが、いくつかのセキュリティ知識獲得のパターンをご紹介します。

(コツコツ基礎固めから:知識獲得の道そのもの)最低限ネットワークは知っておくべきですし、Windowsが導入されているならActiveDirectoryの詳細は知って当然のレベルです。

(過激な学習方法:攻撃知識から入る)

手っ取り早く育成したいなら攻撃側を勉強させて必要となる技術を自分なりにリストアップさせて自己学習なんてのもいいと思いますが、下手するとテロリストになってしまう可能性もあるので難しい・・・。

いちからの育成は大変だとすると...中途採用や、社内で幅広く学習している人を見つけて重点的な投資をすることも、セキュリティ人材獲得の選択肢です。

(手っ取り早い方法:防御知識から入る)

(いきなり学習させる:モチベーションは高めない)

幅広く学習している人を見つけて、育成いただければ良いのではないかと思います。

今回、セキュリティの技術系研修を拡充しましたので、いくつかピックアップしてご紹介します。攻撃側からの学習も可能です。ぜひ、ご参考にしてください。

では、最後に講師オススメ書籍のご紹介です。

Windowsダンプの極意

上原祥市著

アスキー・メディアワークス ISBN978-4-04-867509-3

古めの書籍ですが、この分野で日本語のものはあまりありませんので、ダンプや解析に興味のある方にお勧めです。

富士通ラーニングメディアの関西にてWindowsサーバやネットワーク、セキュリティなど10年間講師を担当したのち、4年間営業を担当、再びこの4月から講師に戻りました。

元々セキュリティ分野も担当していた縁で、再びセキュリティ分野を担当することになり、現在はサイバー攻撃系のコース開発をしています。講習会では分かりやすくかつ楽しく、をモットーにしております。関西人の習性か、かならずギャグをいれてしまいますが、寒いギャグがありましたらその場で「寒い!」とご指摘いただければと思います。

気分転換に、自宅PCを魔改造したり、革製品を作ったりすることもあります。(手芸は集中力がたかまるので、おすすめです。)

(2014/08/07)